6

14

2020

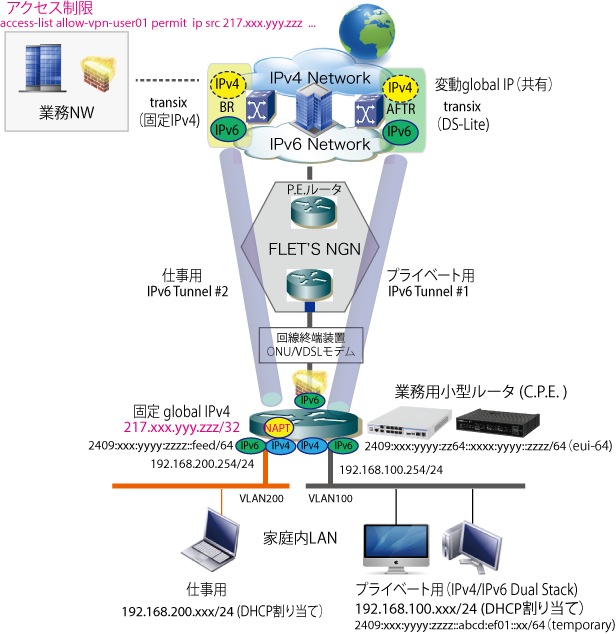

Transixサービスで固定IPとDS-Liteによるマルチホーム化を試みる

ポリシーベースルーティング機能を用いてTransixサービスで固定IPとDS-Liteを使い分ける

COVID-19の影響で多くの企業がリモートワーク環境が整わない状態で急遽社員を在宅勤務させざる負えない状況になっているが、一般的な家庭のネットワーク環境やPC等のセキュリティー対策は悲惨な状況だろう.ITスキルやセキュリティー意識の低い人達までが今回のコロナ騒動で在宅勤務を行ってしまった結果、アカウント情報や重要な情報が自宅のPC内に無防備な状態で残ってしまっているのではないだろうか.

今のところにわかリモートワークの影響と思われる公表されている重大なセキュリティインシデントはないようだが、今後どのようなセキュリティーインシデントが露見されるか戦々恐々としている組織の情報セキュリティー管理者や責任者が多いことだろう.

今後、2次、3次のパンデミックが発生したり、昨年のような台風災害や東日本大震災級の大きな災害が確実に我々に降りかかって来るだろう.全ての企業や組織は規模の大小に関わらず在宅勤務対応を真剣に考えなければならない状況だ.(追記: NTT東日本とIPAが『シン・テレワークシステム』を無償公開しているので、テレワーク環境の実現に苦悩している『一人情シス』の皆さんには福音かも...)

そこで今回は、TransixのIPoEサービスを利用した家庭内のネットワーク環境のセキュリティー強化方法を検討することにする.

前の記事で、Transixの固定IPv4サービスがInterlinkから提供される様になったことを紹介したが、このサービスを使うと、従来のPPPoE方式によるインターネット接続スピードの低下問題回避と、固定IPv4アドレスのメリットを生かしたよりセキュアな業務用ネットワーク(&システム)への接続環境を家庭内や組織内に構築することが可能となる.

IPoE方式のメリットについてはこれまで何度も説明してきたのでここでは触れないが、Transixの固定IPv4サービスを導入することによって、DS-Lite方式の欠点であった、

・接続の度に変動する一つのIPアドレスを複数ユーザで共有するという問題

・一度に張れるNAPTのセッション数(最大で1024ポートまで)の制限がある

という2つの課題をクリアできる.

今回の目的からは逸れてしまうが、固定IPv4サービスを利用することで外部公開サーバを設けたり、IPSecなどのLAN型のVPN接続も利用しやすくなる.また、ユーザの接続元IPアドレスが固定されることで、組織内のネットワークをセキュアに保てるというメリットが大きいだろう.

ネットワーク対戦型ゲームの世界に生きるコアな人たちにとっては固定IP接続ができるようになるのは福音だろう.ゲーマーさんたちの間ではMAP-Eサービスなどを使って、頑張って特定のポートを外部に公開(ポート開放と呼んでいるらしい)する涙ぐましい努力を行っている?ようだが、固定IPv4サービスであれば比較的簡単?にネットワーク型ゲームに対応可能だろう.

勿論、固定IPv4サービスの方がDS-Liteのデメリットを回避できるのでメリットは大きいと言えるが、敢えて固定IPv4接続サービスとDS-Liteサービスを併用することで、固定IPv4接続サービスのデメリットでもあるユーザのIPアドレスからの個人特定がされ易くなってしまうという弊害を回避することが可能だ.(実際には接続元のIPが変動したところでユーザの匿名性など殆ど得られないけど、多少の気休めにはなるだろう)

ポリシーベースルーティングについて

ネットワークエンジニアリングに携わっている人たちであれば、ポリシーベースルーティングという言葉の説明は必要ないかと思われるが、一般的なルーティングとポリシーベースルーティングの違いについて簡単に触れておくことにする.

一般的なルーティングは宛先情報に基づいたスタティック(あるいはダイナミック)なルーティング処理を行うが、ポリシーベースルーティングでは、管理者が作成したルーティングポリシーに従ってルーティング処理を行う事が可能となる.

簡単に言ってしまえば、送信先だけではなく、送信元の情報や使用するプロトコル、ドメイン情報など複雑な条件に基づいてルーティングする経路を決めることができる機能がポリシーベースルーティング機能と言えるだろう.

家庭用のルータでこのポリシーベースルーティング機能が備わっているというのは殆ど聞いたことがないが、業務用のルータでは大抵この機能が備わっている.勿論、小規模な拠点用ルータとしてメジャーなNECのIXシリーズやYAMAHAのRTシリーズであればこの機能を使うことが可能だ.YAMAHA のサイトにルーティング全般に関する簡単な説明が載っているので、ルーティングに関する知識を今一度確認するという意味でも参照しておくと良いだろう.

・『ルーティングとは』

・『フィルタ型ルーティング』(YAMAHAではポリシーベースルーティングをフィルタ型ルーティングと呼んでいる)

私がメインで使用しているNECのIXシリーズルータに関しては、

・『機能説明書』( 2.22.7 ポリシールーティング p.p. 358 )

に具体的な設定に関する記載がある.

これらのマニュアルを見る限り、YAMAHAルータでのポリシールーティング機能は少し貧弱な模様.今回は、YAMAHAのルータよりも簡単にポリシールーティングが可能なNECのIXルータで検証実験を行うことにする.

シナリオ#1: 同一LAN内でPC単位毎に接続先を変更する場合

一般的な家庭では、ブロードバンドルータ1台でインターネット接続とLAN機能を兼ねていることが多いと思われるので、ブロードバンドルータの置き換えだけで実現する方法を考える.

組織から支給されたノートPCやセキュリティー保護対策がきちんとしている特定のPCだけを在宅業務用に使い、これらの仕事用のPCをTransixやJPNEの固定IPv4サービスを介して接続し、それ以外の家族が使うプライベート用のPCなどは、DS-Lite側へ接続する想定だ.

通常のルーティングではデフォルトルートがWAN側(インターネット側)に振られてしまうので、一つのLAN内から複数のインターネット側の出口に宛先を振り向けるのは結構厄介だ.今回は、仕事用のPCとそれ以外とで接続先を分けなければならないが、ポリシーベースルーティング機能を用いて、送信元のPCのIPアドレスに基づいて送信先を振り分けることを行う.

この方法では、仕事用のPCとプライベート用のPCが同一のLANセグメントに置かれてしまうので、これらのPC間の接続を完全に遮断することは難しい.望ましい方法ではないが、どうしても仕事用のPCから家庭内のネットワークプリンタやNASなどのファイルサーバへアクセスしなければならないような場合は、この同一LANセグメント内配置形態が便利だろう.

勿論、プライベート用のネットワークを仕事用のネットワークとをVLANなどで完全に分離するのが理想的だが、一般家庭では設備面などでそこまで対策を取るのは難しいので、インターネット側の分離だけ考えることにする.VLAN分離については次のシナリオ#2で紹介する.

フレッツの光電話を使っている場合、NTTからリースされるホームゲートウェイと呼ばれるルータを使っている事が多いと思うが、ホームゲートウェイがあると、とても厄介なことになる.ホームゲートウェイなどという正体不明の怪しいおもちゃルータは使わずに、最初からYAMAHA NVR510などのVoIP電話機能の付いた外部ルータを導入した方が無難だ.

光電話を使わざる負えない場合は、過去の記事『IPv6(IPoE)ネットワークの構築(実践編:その2)』を一読しておくと良いだろう.

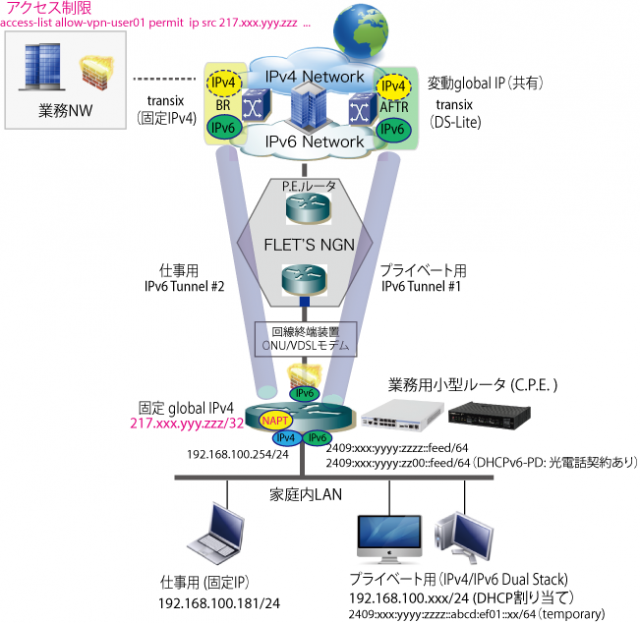

Transix固定IPv4サービスによる簡易インターネット分離イメージ

上図の構成を補足すると、

・ルータ上に、DNSプロキシ、DHCPサーバ機能を稼働させ、配下のPCにサービスを提供する.

・仕事用のPCとプライベート用のPCは同じLAN配下に置く.

・仕事用のPCはIPアドレスを固定(手動あるいはDHCP固定割り当て)を行い、プライベート用のPCは

DHCPによる動的な割り当てを行う.

・インターネット側へはNAPTによるアドレス変換を施す.(プライベート用のPCはDS-LiteのNAPT機能を使う)

・ポリシーベースルーティングにより、仕事用PCからはTransixの固定IPトンネル(Tunnel #2)側へ、

プライベート用PCからは、Transix DS-Lite側のTunnel #1へ送出される.

・可能であれば、プライベート用のPCから仕事用のPCへアクセスできないようにアクセス制限を行うのが望ましい.

職場の環境や運用ポリシーによって異なるが、VPN接続時には下記の事項を検討しておくと良いだろう.

・仕事用のPCはリモートVPNなどを使用してで組織内LANに接続する.

・VPN装置につないでいる間はユーザ側からインターネット側へ直接つながる経路を閉じる.

(VPN装置側の設定や組織の運用ポリシーに依存するので、インターネット側への接続が可能な場合もある)

・VPN装置への接続はTransix側から割り当てられた固定IPv4アドレスだけを許可する.

家庭用としては些か大げさなシナリオではあるが、業務用途では最低でもこのぐらいのセキュリティー対策が必要だろう.言うまでも無いだろうが、在宅勤務等で職場のシステムに接続を行う際には、職場のセキュリティーポリシーやセキュリティー対策要領に沿った利用を行うというという大前提を踏まえた上でのことだ.

Office365などのクラウドサービスが当たり前になりつつあるので、組織内にリモート接続用のVPNを置くということは減りつつあるが、当面はなくなることは無いと思われるので、在宅勤務環境を整備するには家庭内のネットワーク環境や組織内へのアクセス方法など色々と見直さなければならないだろう.

NEC IX2215 ルータによる設定例(部分的に省略してある)[ DHCP-PD 56bit prefixを想定 ]

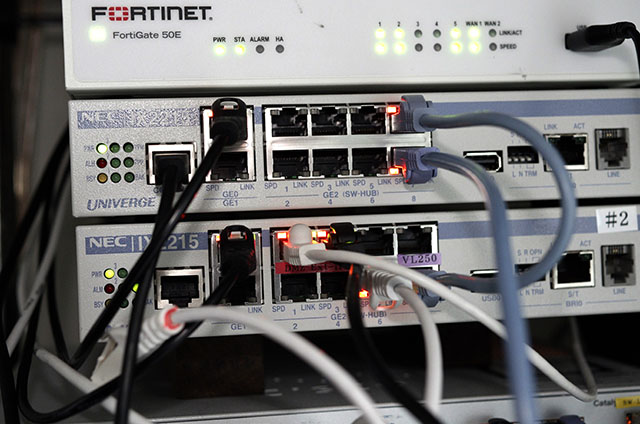

IX2215ルータでは、GigaEthernet0、 GigaEthernet1、の2つのギガポートと 8ポートのL2-SW機能を有する GigaEthernet2 の計10個のギガビットポートを利用することが可能.シナリオ#1 では GigaEthernet2 のport #1 〜 #6 の6つのポートをLAN用、残りの2つをNW機器管理用として使用している.

NEC のIXシリーズでのインタフェース命名規則は機種毎に違いがあるので、詳細については『IX2000/3000シリーズ機能説明書』 [ ルータの設定・物理、リンクレイヤの設定 2-14 ■2.4物理、リンクレイヤの設定 ] (p.p. 54) を参照して欲しい.

NEC IX2215は柔軟なシステム構成が可能(上側: IPoE機能検証用、下側:PPPoE固定IPサービス用)

!

ip ufs-cache max-entries 20000

ip ufs-cache enable

ip route default Tunnel0.0

ip dhcp enable

ip dhcp-relay enable

!

ip access-list allowed-pc permit ip src 192.168.100.181/32 dest any <=== 仕事用のPCのIPアドレス

ip access-list private-acl permit ip src 192.168.100.0/24 dest any <=== LANのネットワークセグメント

!

ipv6 ufs-cache max-entries 10000

ipv6 ufs-cache enable

ipv6 dhcp enable

ipv6 access-list allow-outboud permit ip src any dest any

ipv6 access-list dhcpv6-list permit udp src any sport any dest any dport eq 546

ipv6 access-list dhcpv6-list permit udp src any sport any dest any dport eq 547

ipv6 access-list icmp6-all permit icmp src any dest any

ipv6 access-list icmp6-nd permit icmp neighbor-solicitation src any dest any

ipv6 access-list icmp6-nd permit icmp neighbor-advertisement src any dest any

ipv6 access-list icmp6-nd permit icmp redirect src any dest any

ipv6 access-list icmp6-nd permit icmp echo-reply src any dest any

ipv6 access-list icmp6-nd permit icmp echo src any dest any

ipv6 access-list ip-tunnel-allow permit 4 src any dest any

ipv6 access-list reject-all deny ip src any dest any

ipv6 access-list dynamic cache 65535

ipv6 access-list dynamic dyn-outbound access allow-outboud

!

proxy-dns ip request both <=== DNSプロキシ機能を有効

proxy-dns ipv6 enable

!

ddns enable

!

route-map private-rtmap permit 10 <=== 仕事用PCをルートマップに定義(高優先順位)

match ip address access-list allowed-pc

set interface Tunnel1.0

!

route-map private-rtmap permit 20 <=== プライベート用PCのルートマップに定義

match ip address access-list private-acl

set interface Tunnel0.0

!

ip dhcp profile privateprofile <=== LANセグメント内の DHCP割り当て定義

assignable-range 192.168.100.101 192.168.100.199

subnet-mask 255.255.255.0

default-gateway 192.168.100.254

dns-server 192.168.100.254

domain-name private.home.yoko

lease-time 86400

fixed-assignment 192.168.100.177 a8:aa:bb:cc:dd:b9 <=== DHCP固定IP割り当て設定

fixed-assignment 192.168.100.181 00:ee:ff:11:22:a7

fixed-assignment 192.168.100.182 68:33:44:55:66:ba

!

ip dhcp profile adminprofile

assignable-range 192.168.250.101 192.168.250.199

subnet-mask 255.255.255.0

default-gateway 192.168.250.254

dns-server 192.168.250.254

domain-name admin.home.yoko

lease-time 86400

!

ipv6 dhcp client-profile dhcpv6pd-client <=== IPv6アドレスの配布管理

option-request dns-servers

option-request ntp-servers

ia-pd subscriber GigaEthernet2:1.0 0:0:0:00::/64 eui-64 <=== prefix下位8bit(Sub ID) は"00h" にする

ia-pd subscriber GigaEthernet2:2.0 0:0:0:fa::/64 eui-64 <=== NW機器&サーバ機器管理用(必要であれば)

!

ipv6 dhcp server-profile dhcpv6private

dns-server dhcp

!

ipv6 dhcp server-profile dhcpv6pdadmin

dns-server dhcp

!

ddns profile transix-update <=== transixのアップデートサーバへIPv6トンネルアドレスを通知

url http://update.transix.jp/request

query username=aaaaaaaaa&password=bbbbbbbb

transport ipv6

source-interface GigaEthernet2:1.0

!

device GigaEthernet0

!

device GigaEthernet1

!

device GigaEthernet2

vlan-group 1 port 1 2 3 4 5 6 <=== GigaEthernet2:1.0 [ ポートVLANグループ #1 を設定] PC接続用

vlan-group 2 port 7 8 <=== GigaEthernet2:2.0 [ ポートVLANグループ #2 を設定] 管理用

!

interface GigaEthernet0.0 <=== WAN側インタフェース & IPv6フィルタリング

no ip address

ipv6 enable

ipv6 dhcp client dhcpv6pd-client

ipv6 filter dhcpv6-list 1 in

ipv6 filter icmp6-all 2 in

ipv6 filter icmp6-nd 4 in

ipv6 filter ip-tunnel-allow 5 in

ipv6 filter reject-all 100 in

ipv6 filter dhcpv6-list 1 out

ipv6 filter icmp6-all 2 out

ipv6 filter ip-tunnel-allow 5 out

ipv6 filter dyn-outbound 100 out

no shutdown

!

interface GigaEthernet2:1.0 <=== [ ポートVLANグループ #1 ] LAN側L2-SWインタフェースとして利用

description Private-VLAN

ip address 192.168.100.254/24

ip dhcp binding privateprofile

ip policy route-map private-rtmap <=== ポリシールーティングマップを設定

ipv6 enable

ipv6 interface-identifier 00:00:00:00:00:00:fe:ed <=== transixから通知された IPv6インターフェースID

ipv6 dhcp server dhcpv6private

ipv6 nd ra enable

ipv6 nd ra other-config-flag

no shutdown

!

interface GigaEthernet2:2.0 <=== [ ポートVLANグループ #2 ] ルータ管理用L2-SWインタフェースとして利用

description Administration-VLAN (この部分は管理用の別セグメントに分けたかったので設定しているだけ)

ip address 192.168.250.254/24 通常はLAN側のインタフェースを管理用にしても問題ない

ip dhcp binding adminprofile

ipv6 enable

ipv6 dhcp server dhcpv6pdadmin

ipv6 nd ra enable

ipv6 nd ra other-config-flag

no shutdown

!

...

!

interface Tunnel0.0 <=== [ IPv4 over IPv6トンネル #1 : DS-Lite 用]

description Transix-DSLite

tunnel mode 4-over-6

tunnel destination 2404:8e00::feed:101 <=== [ DS-Lite用のIPv6トンネルアドレス(全ユーザ共通) ]

tunnel source GigaEthernet2:1.0 <=== [ IPv6トンネル用インタフェース ]

ip unnumbered GigaEthernet2:1.0

ip tcp adjust-mss auto

ip napt enable

no shutdown

!

interface Tunnel1.0 <=== [ IPv4 over IPv6トンネル #2 : 固定IPv4 用]

description Transix-Static-IPv4

tunnel mode 4-over-6

tunnel destination 2404:8e00::feed:140 <=== [ transixから指定されたIPv6トンネルアドレス ]

tunnel source GigaEthernet2:1.0 <=== [ IPv6トンネル用インタフェース ]

ip address 217.xxx.yyy.zzz/32

ip tcp adjust-mss auto

ip napt enable

no shutdown

!

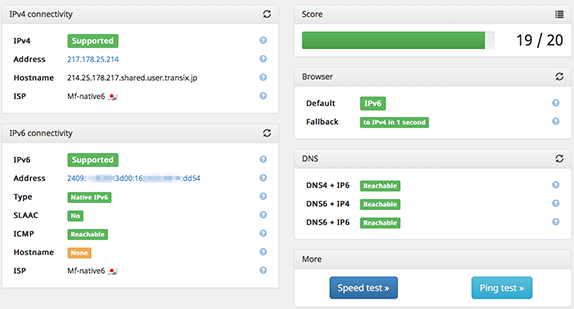

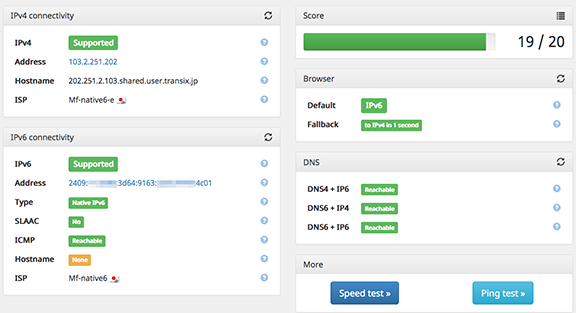

Private PC からアクセスするとDS-Lite側へアクセスしている

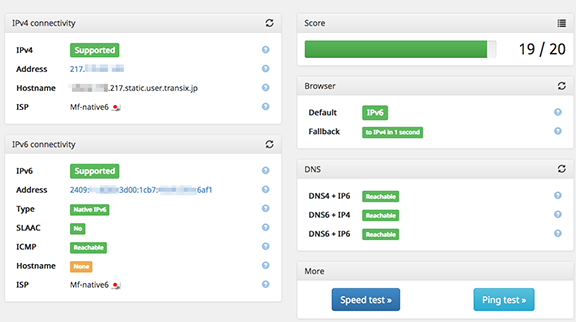

仕事用PC からアクセスするとTransix 固定IPv4側へアクセスしている

仕事用PC(192.168.100.181)とプライベートPC(192.168.100.182)との間のping疎通を確認してみる.

【 Work PC (Y2MBAir: 192.168.100.181) ===> private PC (iMac27 : 192.168.100.182) へのping 】

Y2MBAir:~ yasuaki$ ifconfig

lo0: flags=8049 mtu 16384

options=1203

inet 127.0.0.1 netmask 0xff000000

inet6 ::1 prefixlen 128

inet6 fe80::1%lo0 prefixlen 64 scopeid 0x1

nd6 options=201

...

en7: flags=8863 mtu 1500

options=4

ether 00:00:11:22:33:a7

inet6 fe80::1453:e840:376b:4f0e%en7 prefixlen 64 secured scopeid 0xf

inet6 2409:xxxx:yyyy:3d00:8f2:xxxx:yyyy:b58a prefixlen 64 autoconf secured

inet6 2409:xxxx:yyyy:3d00:6cd6:6622:7b36:4e22 prefixlen 64 autoconf temporary

inet 192.168.100.181 netmask 0xffffff00 broadcast 192.168.100.255

nd6 options=201

media: autoselect (1000baseT )

status: active

Y2MBAir:~ yasuaki$ ping 192.168.100.182

PING 192.168.100.182 (192.168.100.182): 56 data bytes

64 bytes from 192.168.100.182: icmp_seq=0 ttl=64 time=1.494 ms

64 bytes from 192.168.100.182: icmp_seq=1 ttl=64 time=0.586 ms

^C

--- 192.168.100.182 ping statistics ---

2 packets transmitted, 2 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 0.586/1.040/1.494/0.454 ms

Y2MBAir:~ yasuaki$

----------

【 private PC (iMac27 : 192.168.100.182) ===> Work PC (Y2MBAir: 192.168.100.181) へのping 】

iMac27:~ yasuaki$ ifconfig

lo0: flags=8049 mtu 16384

options=1203

inet 127.0.0.1 netmask 0xff000000

inet6 ::1 prefixlen 128

inet6 fe80::1%lo0 prefixlen 64 scopeid 0x1

nd6 options=201

...

en6: flags=8863 mtu 1500

options=b

ether 68:00:00:00:26:ba

inet6 fe80::f9:eb82:a3de:1031%en6 prefixlen 64 secured scopeid 0x11

inet 192.168.100.182 netmask 0xffffff00 broadcast 192.168.100.255

inet6 2409:xxxx:yyyy:3d00:1c69:xxxx:yyyy:9a9e prefixlen 64 autoconf secured

inet6 2409:xxxx:yyyy:3d00:58ab:120c:b47f:2439 prefixlen 64 autoconf temporary

nd6 options=201

media: autoselect (1000baseT )

status: active

iMac27:~ yasuaki$ ping 192.168.100.181

PING 192.168.100.181 (192.168.100.181): 56 data bytes

64 bytes from 192.168.100.181: icmp_seq=0 ttl=64 time=0.712 ms

64 bytes from 192.168.100.181: icmp_seq=1 ttl=64 time=0.647 ms

64 bytes from 192.168.100.181: icmp_seq=2 ttl=64 time=0.605 ms

^C

--- 192.168.100.181 ping statistics ---

3 packets transmitted, 3 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 0.605/0.655/0.712/0.044 ms

iMac27:~ yasuaki$

当然同じLANセグメントに居るので、PC側のFirewall機能を働かせるか、L2スイッチのポート間通信遮断機能を働かせない限り、お互いの通信を制限することはできない.

シナリオ#2: 仕事用とプライベート用でVLANを別に設定して論理的に分離する場合

『シナリオ#1』の例では、仕事用のPCとプライベート用のPCが同じLAN内にあり、セキュリティー的には望ましくない.幸いなことに、IXルータには簡易VLAN分割機能が備わっているので、仕事用とプライベート用とでVLANを分け、よりセキュアな家庭内LAN環境を構築することを考える.

NECのIXシリーズでは、LAN側ポートがL2スイッチとなっていて、このスイッチの各ポートに対して、ポートベースVLANまたは802.1qベースのタグVLANを設定することが可能なので、IXシリーズルータ1台だけで複数のVLANを組むことが可能だ.

家庭用の無線LAN AP(ルータ)で、VLAN毎にSSIDを使い分けられる機種は存在しないと思われるが、値段は少し高くなるがCiscoやArubaなどのSOHO用に売り出されている機種(Cisco WAP-XXXシリーズ、Aruba Instant ONシリーズ)であれば、1台で複数のVLANに対応したSSIDを吹かせることが可能だ.同じCisco製品でもAironetシリーズや Aruba のAPシリーズは家庭用としては高価過ぎて手が出ない.

IXルータ側で、802.1qタグVLANを設定し、無線AP側でも802.1qタグVLANを有効にしておけば、一本のUTPケーブルで接続可能だ.家庭用のおもちゃルータに高いお金を掛けるぐらいなら、 CiscoやArubaなどの信頼性の高い安定した機器を選択した方が良い選択ではないだろうか.

ルータのLAN側ポートのL2-SW機能を用いて複数VLAN構成を組む場合

NEC IX2215 ルータによるVLAN分割設定例(部分的に省略してある)[ DHCP-PD 56bit prefixを想定 ]

!

ip access-list private-acl permit ip src 192.168.100.0/24 dest any

ip access-list work-acl permit ip src 192.168.200.0/24 dest any

!

...

!

ddns enable

!

route-map private-rtmap permit 10 <=== プライベート用ルートマップ定義

match ip address access-list private-acl

set interface Tunnel0.0

!

route-map work-rtmap permit 10 <=== 仕事用ルートマップ定義

match ip address access-list work-acl

set interface Tunnel1.0

!

...

ipv6 dhcp client-profile dhcpv6pd-client

option-request dns-servers

option-request ntp-servers

ia-pd subscriber GigaEthernet2:1.0 0:0:0:64::/64 eui-64 <=== プライベート用

ia-pd subscriber GigaEthernet2:2.0 0:0:0:00::/64 eui-64 <=== 仕事用

ia-pd subscriber GigaEthernet2:3.0 0:0:0:fa::/64 eui-64 <=== 管理用

!

ipv6 dhcp server-profile dhcpv6private

dns-server dhcp

!

ipv6 dhcp server-profile dhcpv6pdwork

dns-server dhcp

!

ipv6 dhcp server-profile dhcpv6pdadmin

dns-server dhcp

!

ddns profile transix-update

url http://update.transix.jp/request

query username=aaaaaaaaa&password=bbbbbbbbb

transport ipv6

source-interface GigaEthernet2:2.0 <=== アップデートサーバへ通知するIPv6トンネルのインタフェース

!

device GigaEthernet0

!

device GigaEthernet1

!

device GigaEthernet2 <=== SWインタフェース のポートVLAN分割定義

vlan-group 1 port 1 2 3 4 <=== プライベート用 ポートVLAN #1

vlan-group 2 port 5 6 <=== 仕事用 ポートVLAN #2

vlan-group 3 port 7 8 <=== 管理用 ポートVLAN #3

!

...

interface GigaEthernet0.0

no ip address

ipv6 enable

ipv6 dhcp client dhcpv6pd-client

ipv6 filter dhcpv6-list 1 in

ipv6 filter icmp6-all 2 in

ipv6 filter icmp6-nd 4 in

ipv6 filter ip-tunnel-allow 5 in

ipv6 filter reject-all 100 in

ipv6 filter dhcpv6-list 1 out

ipv6 filter icmp6-all 2 out

ipv6 filter ip-tunnel-allow 5 out

ipv6 filter dyn-outbound 100 out

no shutdown

!

interface GigaEthernet2:1.0

description Private-VLAN

ip address 192.168.100.254/24

ip dhcp binding privateprofile

ip policy route-map private-rtmap <=== プライベート用ルートマップ指定

ipv6 enable

ipv6 dhcp server dhcpv6private

ipv6 nd ra enable

ipv6 nd ra other-config-flag

no shutdown

!

interface GigaEthernet2:2.0

description Work-VLAN

ip address 192.168.200.254/24

ip dhcp binding workprofile

ip policy route-map work-rtmap <=== 仕事用ルートマップ指定

ipv6 enable

ipv6 interface-identifier 00:00:00:00:00:00:fe:ed

ipv6 dhcp server dhcpv6pdwork

ipv6 nd ra enable

ipv6 nd ra other-config-flag

no shutdown

!

interface GigaEthernet2:3.0

description Administration-VLAN

ip address 192.168.250.254/24

ip dhcp binding adminprofile

ipv6 enable

ipv6 dhcp server dhcpv6pdadmin

ipv6 nd ra enable

ipv6 nd ra other-config-flag

no shutdown

!

...

interface Tunnel0.0

description Transix-DSLite

tunnel mode 4-over-6

tunnel destination 2404:8e00::feed:101

tunnel source GigaEthernet2:1.0 <=== [ IPv6トンネル用インタフェース ]

ip unnumbered GigaEthernet2:1.0

ip tcp adjust-mss auto

ip napt enable

no shutdown

!

interface Tunnel1.0

description Transix-Static-IPv4

tunnel mode 4-over-6

tunnel destination 2404:8e00::feed:140

tunnel source GigaEthernet2:2.0 <=== [ IPv6トンネル用インタフェース ]

ip address 217.xxx.yyy.zzz/32

ip tcp adjust-mss auto

ip napt enable

no shutdown

!

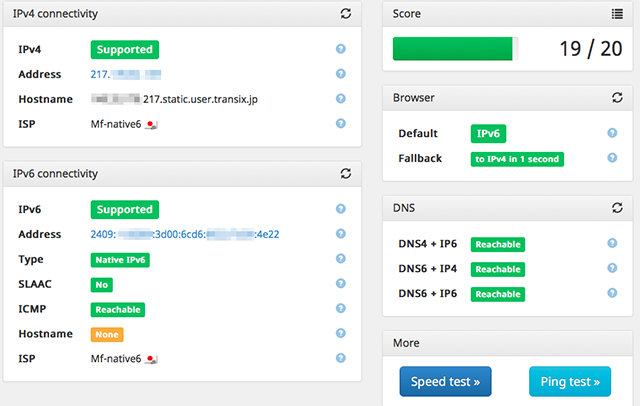

Private側LANからアクセスするとDS-Lite側へアクセスしている

仕事用VLANからアクセスするとTransix固定IPv4側へアクセスしている

VLANによる分離を行うと、仕事用のPCとプライベート用のPCは異なるネットワークセグメントに配置されるので、L2レベルでの接続ができなくなる.但し、ルータなのでACL等できちんとしたアクセス制限を掛けないと、セグメント間に跨がったIPレベル(L3)通信はできてしまう.この設定例では、IPV4に関してはお互いのデフォルトルートが Transix(IPv4固定)側とTransix(DS-Lite)側にそれぞれ向いているので、お互いのPCに特別にルーティング情報を設定しない限り、相互に通信できる状態ではない.

このように、仕事用のVLANとプライベート用のVLANとに分離して利用する事で、家庭内によりセキュアなリモートワーク環境を構築することが可能になる.但し、プリンタやNASなどのファイルサーバを共用するには、お互いのネットワークセグメントを跨いだアクセス許可を設定しなければならないので、それなりのネットワーク(ルータ)設定スキルが必要だ.

シナリオ#1と同じようなPC間のping疎通テストを行ってみる.

【 Work VLAN PC (Y2MBAir: 192.168.200.181) ===> private VLAN PC (iMac27 : 192.168.100.182 ) へのping 】

y2mbair:~ yasuaki$ ifconfig

lo0: flags=8049 mtu 16384

options=1203

inet 127.0.0.1 netmask 0xff000000

inet6 ::1 prefixlen 128

inet6 fe80::1%lo0 prefixlen 64 scopeid 0x1

nd6 options=201

en7: flags=8863 mtu 1500

options=4

ether 00:22:cf:f9:61:a7

inet6 fe80::1453:e840:376b:4f0e%en7 prefixlen 64 secured scopeid 0xf

inet6 2409:xxxx:yyyy:3d00:8f2:xxxx:yyyy:b58a prefixlen 64 autoconf secured

inet6 2409:xxxx:yyyy:3d00:478:37ad:9cf9:ff2e prefixlen 64 autoconf temporary

inet 192.168.200.181 netmask 0xffffff00 broadcast 192.168.200.255

nd6 options=201

media: autoselect (1000baseT )

status: active

y2mbair:~ yasuaki$ ping 192.168.100.182

PING 192.168.100.182 (192.168.100.182): 56 data bytes

Request timeout for icmp_seq 0

Request timeout for icmp_seq 1

^C

--- 192.168.100.182 ping statistics ---

3 packets transmitted, 0 packets received, 100.0% packet loss

y2mbair:~ yasuaki$

------------------------------------------

【 private VLAN PC (iMac27 : 192.168.100.182 ) ===> Work VLAN PC (Y2MBAir: 192.168.200.181) へのping 】

iMac27:~ yasuaki$ ifconfig

lo0: flags=8049 mtu 16384

options=1203

inet 127.0.0.1 netmask 0xff000000

inet6 ::1 prefixlen 128

inet6 fe80::1%lo0 prefixlen 64 scopeid 0x1

nd6 options=201

en6: flags=8863 mtu 1500

options=b

ether 68:5b:00:00:26:ba

inet6 fe80::f9:eb82:a3de:1031%en6 prefixlen 64 secured scopeid 0x11

inet6 2409:xxxx:yyyy:3d64:81d:xxxx:yyyy:9392 prefixlen 64 autoconf secured

inet6 2409:xxxx:yyyy:3d64:197:df71:957d:a8d prefixlen 64 autoconf temporary

inet 192.168.100.182 netmask 0xffffff00 broadcast 192.168.100.255

nd6 options=201

media: autoselect (1000baseT )

status: active

iMac27:~ yasuaki$ ping 192.168.200.181

PING 192.168.200.181 (192.168.200.181): 56 data bytes

Request timeout for icmp_seq 0

Request timeout for icmp_seq 1

^C

--- 192.168.200.181 ping statistics ---

3 packets transmitted, 0 packets received, 100.0% packet loss

iMac27:~ yasuaki$

シナリオ#1の場合とは異なり、VLANネットワークセグメントの異なるPC間では、そのままでは簡単に通信できない事が分かるだろう.

シナリオ#3 外部公開サーバを立ててみる

Transixの固定IPv4サービスを利用すると、ユーザ側のルータに対してグローバル固定IPv4アドレスを確保することができるので、手元に外部公開サーバを立てて、外部に公開することが可能になる.グローバルIPアドレス1個だけなので、用途はある程度限られてしまうが、使い方次第ではとても効果的な使い方ができるだろう.

公開WEBサーバの設定例を示そうかと思ったが、スキルを伴わない人たちに安易なサーバを公開する手助けをしてしまう可能性が高いので、公開はしないことにする.私が言うまでもないだろうが、公開サーバを立てて運用するには、きちんとしたスキルと責任が伴っていなければならない.

スキルの高い人たちであれば自分の力で解決できるでしょうから、ここで敢えて公開する必要もないでしょう...